On ne protège pas ses données numériques en croisant les doigts. La sécurité en ligne ne s’improvise pas et, face à la prolifération des menaces, le tunnel VPN se pose comme une réponse technique et concrète à la question de la confidentialité sur Internet.

Le tunnel VPN, une passerelle sécurisée pour vos données

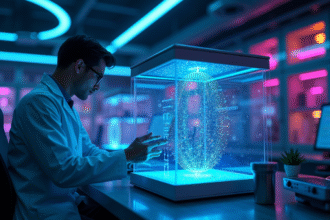

Le tunnel VPN incarne la colonne vertébrale du virtual private network. Grâce à cette structure, chaque connexion se fait à l’abri des regards : le lien établi entre votre appareil et un serveur VPN agit comme un bouclier, protégeant l’intégralité de votre trafic. Tout ce qui transite passe par ce canal chiffré, inaccessible à ceux qui traquent les données, qu’il s’agisse d’opérateurs, de curieux ou de cybercriminels aguerris.

Concrètement, ce mécanisme consiste à encapsuler vos données, les chiffrer, puis les acheminer à travers un chemin dédié. Ainsi, le tunnel VPN garantit la confidentialité des échanges, mais aussi une véritable dissimulation de votre identité numérique : votre adresse IP réelle disparaît, remplacée par celle du serveur. Impossible alors, pour un site ou un fournisseur d’accès, d’identifier facilement la source de la connexion.

Trois usages principaux méritent d’être détaillés pour comprendre l’intérêt du tunnel VPN :

- Protection de la vie privée : la navigation devient invisible, vos requêtes DNS échappent aux intermédiaires.

- Sécurité : même sur un réseau Wi-Fi non sécurisé, les données échangées restent totalement illisibles.

- Intermédiaire : le serveur VPN filtre et redirige le trafic, vous épargnant de nombreux risques.

Le tunnel VPN s’adresse à tous : le particulier attentif à ses traces numériques, mais aussi l’entreprise soucieuse de verrouiller ses échanges d’informations sur des réseaux exposés. Utiliser un réseau privé virtuel, c’est inverser le rapport de force en ligne : ne plus se contenter d’être spectateur, mais reprendre la main sur sa confidentialité et choisir ce que l’on laisse voir de soi.

En quoi consiste réellement le fonctionnement d’un tunnel VPN ?

Le tunnel VPN s’appuie sur une connexion chiffrée reliant votre appareil à un serveur VPN. Dès l’instant où la connexion s’établit, l’ensemble de votre trafic Internet est encapsulé à l’aide d’un protocole VPN (OpenVPN, WireGuard ou IKEv2/IPsec, selon le fournisseur). Ce protocole détermine comment les données sont protégées et transportées dans cet espace fermé, à l’abri des interceptions, quel que soit le contexte réseau.

Le fonctionnement du tunnel VPN se décline selon deux modes principaux :

- Full tunneling : l’ensemble du trafic Internet passe par le tunnel, procurant une couverture maximale.

- Split tunneling : vous choisissez précisément quelles applications ou quels services empruntent le tunnel VPN, pour ajuster au mieux la bande passante ou accéder à certains services locaux tout en conservant une navigation sécurisée.

Dans ce schéma, le serveur VPN joue le rôle d’intermédiaire : il masque l’adresse IP réelle et attribue une nouvelle identité numérique, renforçant l’anonymat. Certaines entreprises vont plus loin avec le VPN site-to-site : elles relient plusieurs sites distants de façon sécurisée, ou bien exploitent des ressources cloud ou NAS en gardant la main sur la sécurité des échanges.

La flexibilité du tunnel sécurisé répond à de nombreux scénarios : télétravail, accès à distance, protection de la navigation ou connexion à un réseau d’entreprise. À chaque fois, chaque octet envoyé ou reçu suit un chemin chiffré, transformant la circulation des données en un flux confidentiel et sous contrôle.

Protocoles, chiffrement et sécurité : ce qu’il faut savoir pour bien choisir

Les protocoles VPN définissent la solidité du tunnel. Plusieurs solutions cohabitent, chacune ayant ses atouts et ses limites. PPTP, le précurseur, souffre aujourd’hui de faiblesses notoires : il laisse la porte ouverte aux attaques et son chiffrement rudimentaire ne rassure plus personne. Les experts le délaissent au profit de solutions plus robustes.

L2TP/IPsec associe encapsulation et double authentification, mais peut se heurter à des pare-feux trop stricts. Le duo IKEv2/IPsec s’est imposé sur mobile, appréciant sa stabilité lors des changements de réseau. Imaginé par Microsoft et Cisco, il concilie sécurité sérieuse et rapidité.

OpenVPN reste la référence open source : il s’appuie sur SSL/TLS, fonctionne sur toutes les plateformes et utilise un chiffrement AES-256 éprouvé. WireGuard, plus récent, bouleverse les codes avec son architecture minimaliste et ses performances impressionnantes. Les grands noms du secteur tels que NordVPN, Surfshark et Norton VPN ont d’ailleurs adopté ces protocoles, parfois en les personnalisant (NordLynx, Mimic, Lightway).

Le choix du protocole influence directement la capacité à résister aux attaques. Mais sans un chiffrement solide, la sécurité s’effondre : l’algorithme AES-256 s’impose désormais, rendant la lecture des échanges virtuellement impossible sans la clé. Certains pare-feux peuvent tenter de bloquer L2TP/IPsec ou IKEv2 ; c’est pourquoi il faut miser sur un fournisseur capable de s’adapter à l’environnement ciblé. Un tunnel trop faible devient une faille. S’appuyer sur un protocole reconnu et un chiffrement fort reste la meilleure garantie d’une confidentialité préservée.

Bonnes pratiques et usages courants des tunnels VPN au quotidien

Le recours au VPN ne se limite plus à un public averti. Aujourd’hui, le tunnel VPN accompagne toutes sortes de situations : télétravail, connexion à un réseau d’entreprise, navigation sur Wi-Fi public, accès à des contenus soumis à des restrictions géographiques, ou encore streaming. À chaque contexte, ses stratégies.

Pour le télétravail, il est recommandé d’utiliser une connexion via tunnel sécurisé entre votre appareil et le serveur de l’entreprise. Même dans un lieu partagé ou un espace public, ce dispositif protège efficacement les données confidentielles. Le VPN donne aussi accès aux ressources internes, tout en assurant une confidentialité à toute épreuve face à des réseaux parfois peu fiables.

Le streaming et le contournement des restrictions géographiques figurent parmi les usages les plus courants. En masquant l’adresse IP réelle, le tunnel VPN donne accès à des plateformes limitées selon la localisation. Il faut cependant garder à l’esprit que le chiffrement peut jouer sur la vitesse de connexion, selon le serveur sélectionné.

Autre réflexe à adopter : sur ordinateur ou mobile, activez le VPN dès que vous vous connectez à un réseau public. Ce geste protège en continu les données échangées, réduit les risques d’interception et renforce l’anonymat. Certains vont jusqu’à installer leur propre serveur VPN sur un NAS domestique, pour garder la maîtrise totale du point d’accès et de la gestion des journaux.

Voici quelques conseils pour tirer le meilleur parti des tunnels VPN :

- Sécurisez la navigation en activant le VPN sur tous vos appareils (ordinateur, smartphone, tablette).

- Pour le travail à distance, choisissez un fournisseur fiable et compatible avec les spécificités de votre réseau d’entreprise.

- Pour contourner les blocages géographiques, sélectionnez un serveur situé dans la région de votre choix.

Se former reste le meilleur moyen de comprendre les enjeux de cette technologie : des plateformes comme Coursera proposent des modules dédiés à la sécurité des réseaux et à l’utilisation des tunnels VPN, offrant un accès rapide aux compétences clés, qu’on soit professionnel ou simple utilisateur curieux.

Protéger ses données ne relève plus du choix, mais d’une posture active. Dans l’arène numérique, le tunnel VPN devient ce passage discret qui, jour après jour, vous permet d’avancer sans craindre d’être suivi à la trace. Qui aurait cru qu’un simple tunnel pouvait changer la donne pour des millions d’internautes ?